WordPress 的 LiteSpeed Cache 插件中披露了一个安全漏洞,该漏洞可能使未经身份验证的用户能够升级其权限。

该漏洞编号为CVE-2023-40000,已于 2023 年 10 月在版本 5.7.0.1 中得到解决。

所以如果你的网站使用了WordPress LiteSpeed Cache 插件且版本在5.7.0.1以下,请尽快更新。

LiteSpeed Cache 插件简介

LiteSpeed Cache for WordPress(LSCWP)是WordPress中一款非常收欢迎的多功能网站加速插件,在WordPress插件库的统计数据显示,有超过500W有效安装数量,从这个数量你可以看到这个插件有非常多的人使用,我部分客户也有在使用这个插件的:

插件WordPress地址:

LiteSpeed Cache – WordPress plugin | WordPress.org

漏洞详细信息

Patchstack 研究员 Rafie 表示:“该插件存在未经身份验证的站点范围存储[跨站点脚本]漏洞,可能允许任何未经身份验证的用户窃取敏感信息,在这种情况下,通过执行单个 HTTP 请求在 WordPress 网站上进行权限升级。”

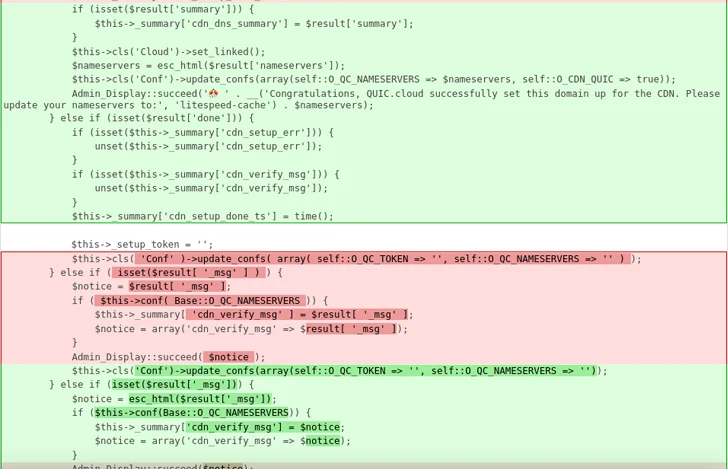

WordPress 安全公司表示,CVE-2023-40000 是由于缺乏用户输入清理和转义输出造成的。该漏洞源于名为 update_cdn_status() 的函数,并且可以在默认安装中重现。

穆罕默德说:“由于 XSS 有效负载被放置为管理员通知,并且管理员通知可以显示在任何 wp-admin 端点上,因此任何有权访问 wp-admin 区域的用户也可以轻松触发此漏洞。”

该披露是在 Wordfence 披露同一插件中的另一个 XSS 缺陷(CVE-2023-4372,CVSS 评分:6.4)四个月后发布的,原因是输入清理不足和用户提供的属性的输出转义。该问题已在 5.7 版本中得到解决。

István Márton表示:“这使得具有贡献者级别及以上权限的经过身份验证的攻击者可以在页面中注入任意 Web 脚本,每当用户访问注入的页面时,这些脚本就会执行。 ”

内容参考:

WordPress LiteSpeed Plugin Vulnerability Puts 5 Million Sites at Risk

最后建议你,网站不要使用来源不明、破解的主题、插件。要及时对网站的核心程序和主题、插件进行更新。

尤其是这种存在已经曝光出来的有漏洞风险的版本,这意味着攻击门槛会进一步的降低。然后也不要去迷信什么WordPress不安全之类的话,WordPress已经比很多CMS安全的多了。只不过有些用户一直在使用很古老版本或者是不安全的主题、插件。